Así que añadió otros 2 modificadores conectados uno a otro, de tal manera que el segundo modificador sólo daba un giro cuando el primero había completado sus 26 giros, y el tercero daba un giro cuando el segundo daba sus correspondientes 26 giros. Es algo parecido al funcionamiento del segundero, minutero y aguja horaria de un reloj. De tal manera que ahora Enigma tenía a su disposición 26x26x26=17.576 claves que iban cambiando continuamente con cada pulsación. Esto ya da una seguridad moderada. En su avance hacia la definitiva Enigma, Scherbius hizo que los modificadores fueran intercambiables, es decir, el modificador número uno podía ponerse en el hueco número 3, el número 3 en el hueco 2 y el número 2 en el hueco 1. Esto aumentaba el número de claves en un factor de 6 (las posibles posiciones de los modificadores en los huecos que los alojan), de tal manera que el número de claves aumentó a 105.456 (17.576x6).

En su búsqueda de la máquina de cifrado perfecta, Scherbius añadió otros dos elementos, (podía haber seguido añadiendo modificadores, pero eso habría hecho a Enigma demasiado voluminosa y pesada), uno para facilitar el uso de la máquina, y otro para hacerla totalmente invulnerable a los criptoanalistas.

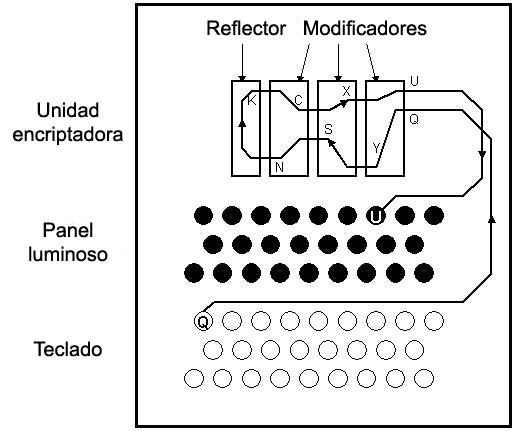

Un elemento fue el reflector, que es en realidad un modificador, pero que no gira, se limita a recibir la señal que ha pasado por los tres modificadores y reenviarla hacia el tablero de luces pasando otra vez por los tres modificadores pero por otro camino distinto. Esto parece que no sirve de mucho, porque no añade más claves a la máquina. Pero es de vital importancia a la hora de operar Enigma, como se explicará más adelante.

Esquema del funcionamiento interno de Enigma

|

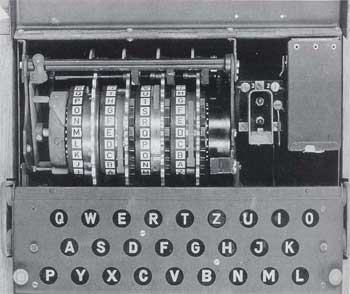

Detalle del panel donde se podían cambiar los cables de las letras

|

685,444,055,315,226,006,433,616,627,409,666,933,182,371,154,802,769,920, 000,000,000 (aproximádamente 3.284 x 10^38) de claves posibles en Enigma, algo fuera del alcance humano para descifrar. Enigma se convirtió en un sistema a priori indescifrable.

Operación de Enigma

De la descripción anterior de la máquina Enigma, se deduce que la “clave”, que tanto emisor como receptor debe conocer, está compuesta por:

- el orden de los modificadores en los huecos

- la posición inicial de estos (de 1 a 26 que se coloca con la ruleta)

- las conexiones del clavijero

Mensualmente, se distribuía entre los operadores de Enigma un libro de claves, con una clave para cada día del mes (según avanzaba la guerra, fue distribuido en periodos más cortos), de tal manera que el operador, en un día dado, leía algo como:

- 3-1-2

- 23-24-8

- A/X,F/Q,K/U,S/E,P/I,M/L

Lo que le indicaba que debía poner el tercer modificador en el hueco 1 y girarlo hasta la posición 23, el primer modificador en el hueco 2 y girarlo hasta la 24 y el segundo modificador en el hueco 3 y girarlo hasta la posición 8. Así mismo debía conectar los seis cables en el clavijero con los pares de letras indicados. Y con esta disposición de la máquina, comenzar el envío de mensajes.

El receptor debía asimismo colocar la máquina en la misma disposición según el libro de códigos, y aquí es donde juega su papel el reflector. Simplemente teclearía el mensaje cifrado recibido, y el tablero de luces le daría el mensaje original sin codificar. Obviamente eso tenía una gran importancia en el tiempo de operación en tiempos de guerra, obviando la necesidad de “lápiz y papel” para el descifrado del mensaje.

Los alemanes se dieron cuenta que funcionando así, generarían un sinfín de mensajes con la misma clave (ya adelantaban que en periodos de operaciones de guerra, el tráfico de comunicaciones iba a ser inmenso) durante todo un día, y esto es un asidero para los criptoanalistas. Desde el principio de la historia de la criptografía, un número significativo de mensajes codificados con la misma clave ha dado a los descifradores un punto de partida para romper la clave. Conscientes de ellos, emitieron una serie de órdenes sobre como se debía utilizar Enigma. Lo que no fueron conscientes es que al señalar una serie de normas estrictas, aunque al principio pudieran parecer sensatas, estaban proporcionando otros tipos de asideros a los que los criptoanalistas se iba a agarrar cual clavo ardiendo, que fueron el principio del fin de Enigma, como se describe en el capítulo posterior.

Estas normas de uso eran principalmente:

- No se podía conectar una letra con su inmediata anterior o posterior

en el clavijero

- Un modificador no podía estar más de un día en el mismo

hueco

- Una letra no podía ser codificada como si misma (una B nunca sería

codificada como B), esto lo hacía el diseño del cableado interno

de los modificadores.

Pero la norma más importante fue el concepto de “clave de mensaje”. Como se comenta arriba, se quería evitar un intenso tráfico de mensajes con la misma clave. Por eso decidieron que cada mensaje que se enviara debería tener su propia clave. Esto plantea un problema obvio, ¿cómo podía saber el receptor la clave con la que había sido codificado el mensaje que había recibido?. De tal manera, operaron de la siguiente manera:

El emisor disponía a Enigma según la clave del día indicada por el libro de códigos. Con esta configuración, escribía tres letras elegidas al azar, por ejemplo ABC, y las tecleaba, saliendo por ejemplo TYU en el tablero de luces. Luego, giraba los modificadores desde su posición inicial (La indicada para ese día por el libro) a la posición de esas tres letras, 1-2-3 (A=1, B=2 y C=3. Esto sería en este caso concreto. La clave podría ser cualquier otra, y en el caso de por ejemplo DFI los numeros serían 4-6-9), dejando el orden de modificadores y el clavijero igual, y entonces codificada el mensaje a enviar. De tal manera que el mensaje transmitido era TYU que era la codificación de ABC según la clave del día y el mensaje codificado según la disposición 1-2-3 de los modificadores.

El receptor, que tenía la máquina dispuesta con la clave del día, recibía la transmisión, y se fijaba en las primeras tres letras. Las tecleaba (TYU en el ejemplo) y veía ABC. Entonces giraba los modificadores a esa disposición, 1-2-3, y tecleaba el resto del mensaje, obteniendo el original.

Pero dentro de esta norma, los alemanes obligaban a teclear dos veces seguidas las tres letras de la clave de mensaje, para evitar errores por interferencias en la transmisión o de los operadores. Así que realmente el emisor, con la clave del día, tecleaba ABCABC, lo que le salía TYUPLO (como se explica antes, con el giro de los modificadores, se codifica cada letra de distinta manera), y luego orientaba los modificadores a 1-2-3 y codificaba el mensaje. El receptor recibía el mensaje, tecleaba las seis primeras letras, TYUPLO, y veía ABCABC, con lo que ya sabía la clave de mensaje. Esta norma de seguridad, junto a las anteriores, dieron lo que necesitaban los resignados criptoanalistas para animarse a desentrañar a Enigma.

Desciframiento de Enigma

Hasta ahora se ha descrito a Enigma como una máquina única, exactamente igual para todos los operadores, que la hacían funcionar de igual manera, como si fuera una superred de comunicaciones que abarcaba todo. Para explicar como se llegó a su desciframiento, se mantendrá el mismo planteamiento. Pero en la realidad, ni todo el mundo usaba la misma máquina, ni la operaba de igual manera, además que tanto la propia máquina como su uso fue variando a lo largo del tiempo.

Enigma naval. Nótese los 4 modificadores, en los que además

se ha sustituido los números por letras

|